Ce texte est une réponse collective de la part de personnes ayant lutté à la Zad du Carnet, à la Zad de la dune et contre le Surf Park de Saint-Père-en-Retz suite à des tentatives de récupération politiques de la part d’habitant.es de la Zad de NDDL. Nous avons souhaité éclaircir en quoi les pratiques de certains groupes habitant actuellement la Zad de NDDL nous affaiblissent collectivement dans nos luttes horizontales et anti-autoritaires et pourquoi nous ne voulons pas d’elleux dans nos luttes.

Le texte ci-dessous est un texte de la confluence des luttes de l’Ouest et a été publié initialement sur leur site internet.

Le texte est aussi téléchargeable en format brochure (et imprimable) :

Introduction

Ce texte est né après de nombreuses rencontres de Zadistes, de militant·es, de locaux·ales habitant à proximité des projets de merde imposés dans l’ouest de la france et ailleurs.

Lors de nos rencontres, nous nous sommes rendues compte que les tensions que nous pouvions avoir séparément ou collectivement avec des habitant·es de l’ex-Zad de Notre-Dame-Des-Landes (NDDL) n’étaient souvent pas comprises. Il fallait alors prendre le temps long d’expliquer l’historique de ces tensions, les raisons de ces conflits. C’était quasiment impossible pour les personnes découvrant toutes ces histoires de digérer autant d’informations et cela pouvait nous bloquer collectivement.

Nous avons écrit ce texte pour présenter notre histoire collective, pour faciliter la transmission d’information et d’analyses à propos des pratiques de certain·es habitant.es de l’ex-Zad de NDDL.

Cette histoire commence autour de notre vécu collectif récent : celui de la Zad du Carnet et des nombreuses tensions que nous avons eues avec des habitant·es de l’ex-Zad de NDDL. Nous avons alors compris que loin d’être isolées ou d’être sans raisons, ces conflits avaient une histoire, avaient des raisons structurelles d’exister.

Depuis le processus de légalisation, des habitant·es de l’ex-Zad sont rentré·es dans un processus d’intégration au monde capitaliste. Iels utilisent l’image médiatique de la Zad de NDDL à leur profit personnel : pour les aider dans le rapport de force nécessaire aux processus de légalisation et pour accumuler de l’argent. Mais en plus d’utiliser l’image de l’ex-Zad, iels accaparent l’image de nos propres luttes actuelles : celles de la Zad de la Dune, de la lutte contre le Surf Park ou de la Zad du Carnet.

En faisant cela, iels affaiblissent nos luttes car iels accaparent nos imaginaires, nos luttes, nos vécus à des fins marchandes. Iels nous mettent en danger en ne relayant que leur communication sur nos luttes et non notre propre communication. Ainsi, iels ne relayent pas nos appels à soutien contre la répression que nous subissons tout en se félicitant de nos victoires comme ce que l’on peut constater lors du rassemblement intergalactique récent de juillet 2021.

Face à ces tentatives de récupération politique pour des profits personnels, nous appelons à continuer à lutter de manière horizontale et anarchiste. Nous appelons à nous relier par des liens interpersonnels et non à un niveau organisationnel vertical et centralisé. Nous appelons à nous soutenir mutuellement entre les luttes en se filant des coups de main et non en essayant de se parrainer les un·es les autres. Nous appelons à partager nos expériences communes, à partager nos différences et à s’enrichir mutuellement de nos pratiques. Tout cela pour renforcer nos luttes anticapitalistes, antiracistes, féministes, écologistes, anarchistes et radicales.

- Introduction

- 1. Les dernières tentatives de récupération politique de la part des personnes de NDDL

- 1.1. Pourquoi nous nous méfions des personnes habitant actuellement la Zad de NDDL

- 1.2. Les contacts très tendus entre la Zad du Carnet et l'ex-Zad de NDDL

- 1.3. La dernière provocation en date : le débat sur les luttes territoriales lors du rassemblement intergalactique

- 1.4. Il ne s'agit pas que d'une histoire d'invitation, nous refusons l'aide de ces personnes

- 2. Nos différences de pratiques sont irréconciliables.

- 2.1. La Zad communique pour appuyer le rapport de force dans son processus de légalisation

- 2.2. La Zad® communique pour financer ses éco-lieux légalistes au détriment d'autres luttes

- 2.3. Nous ne souhaitons pas réduire les luttes au spectacle de la communication

- 2.4. Nous préférons lutter sur la durée et le terrain

- 2.5. L'émergence de la Confluence des luttes de l'Ouest, comme expérimentation d'une mise en lien horizontale

- Conclusion : Nos luttes ne sont pas des modèles ou des idéaux parfaits et ne souhaitent pas le devenir

- Signataires

- Co-signataires

- Petite biblio choisie

- Notes de bas de page

1. Les dernières tentatives de récupération politique de la part des personnes de NDDL

Toustes les habitant·es actuelles de l’ex-Zad de NDDL ne sont pas visées de la même manière par ce texte.

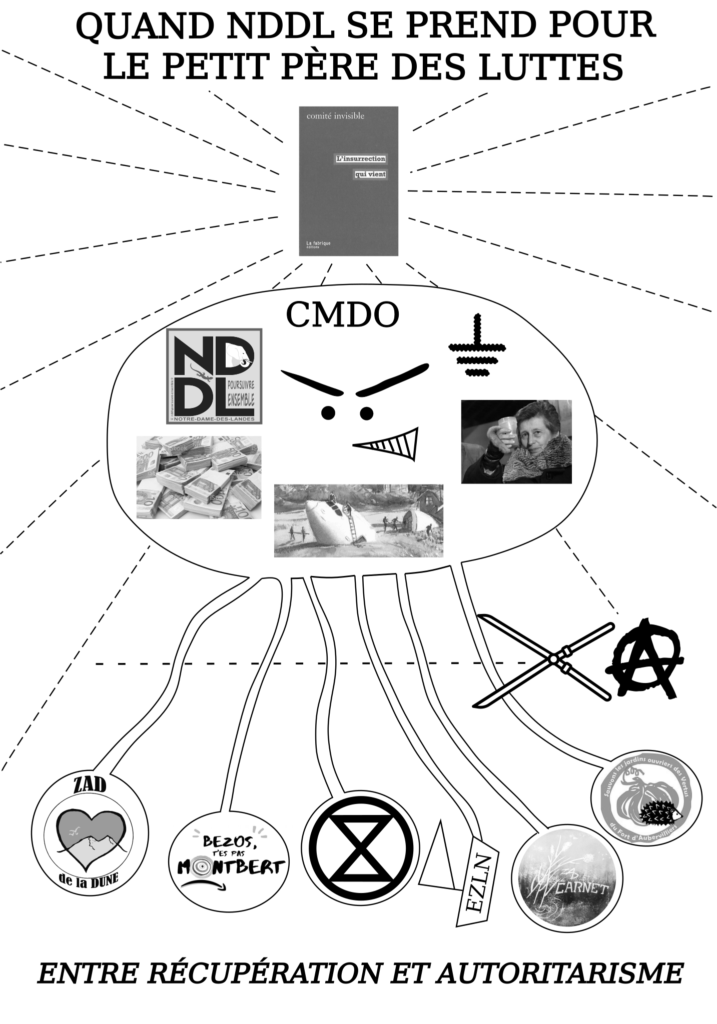

Nous pensons qu’actuellement des groupes comme le CMDO (le Comité de Maintien Des Occupations) ont un pouvoir considérable sur l’ex-Zad et c’est principalement leurs pratiques que nous dénonçons. De nombreux·ses habitant·es actuel·les de l’ex-Zad continuent de s’organiser avec le CMDO ou restent silencieux·ses vis-à-vis des pratiques autoritaires que nous dénonçons ce qui les rend complices de fait. Des habitant·es ont soutenu à titre individuel la lutte au Carnet via des coups de main, des dons et nous leur sommes reconnaissant·es. D’autres habitant·es de l’ex-Zad de NDDL continuent de lutter contre l’influence du CMDO et en subissent des conséquences et nous souhaitons leur apporter notre soutien.

Dans la suite, nous ne ferons plus de distinctions entre les personnes habitant l’ex-Zad de NDDL pour ne pas encombrer le texte même si nous ne souhaitons pas forcément mettre toustes dans le même sac.

Nous appelerons les personnes habitant NDDL avec lesquelles nous sommes en conflit les autoritaires de l’ex-Zad, les légalistes de l’ex-Zad, les appelistes de l’ex-Zad ou les appelos-autoritaires de l’ex-Zad. Ces habitant·es de l’ex-Zad sont en lien avec une association qui s’appelle NDDL Poursuivre Ensemble.

1.1. Pourquoi nous nous méfions des personnes habitant actuellement la Zad de NDDL

Un « bref » historique depuis 2018 des conflits parfois violents sur la Zad de NDDL

Avant de parler de tentatives de récupération politique plus récentes de la part des habitant·es de NDDL, il nous semble important de rappeler le contexte global. Nous avons sélectionné de manière non exhaustive quelques faits marquants, en renvoyant vers des sources plus précises.

· Fin janvier 2018, 200 personnes enlèvent les barricades situées sur une des routes de la Zad, la D281 dite route des chicanes, en bousculant les récalcitrant·es¹.

· Le 20 mars 2018, 5 personnes cagoulées armées de battes de baseball et de gazeuses tabassent des personnes dans un squat de la Zad de NDDL. Suite à cela, la legal team de la Zad dénonce le 30 mars 2018 des « actions de milice à la Zad » dans un communiqué paru sur Indymedia Nantes².

· En avril/mai 2018, les expulsions sur la Zad de NDDL ont rêvélé des dissenssions profondes entre les personnes défendant des stratégies légalistes et les autres personnes de la Zad. Ces dissenssions seraient dures à synthétiser en quelques lignes. Pour plus de détails, on vous invite à consulter la brochure « Réflexions à propos de la Zad : une autre histoire »³ qui dénonce de nombreuses pratiques autoritaires ayant eu lieu sur la Zad de NDDL de la part des personnes défendant des stratégies légalistes.

Par la suite, afin de récupérer les terres et lieux légalisables mais également de faire taire et briser les dernières copaines anars souhaitant résister à la gentrification de NDDL, les appelos-autoritaires de NDDL n’hésiteront pas à employer des moyens digne d’une milice : coffrages et tabassages (une personne aura même ses jambes et bras cassés !) et tentatives d’expulsion et d’incendies de lieux hors de contrôle des appelos.

· Le 21 mars 2020, une cabane du Rosier servant de sleeping est incendiée⁴.

Nous dénonçons ces pratiques violentes de milices sur la Zad de NDDL. La liste est longue de pratiques dignes de milices, d’une justice expéditive tout aussi violente que la justice de classe étatique que nous souhaitons abolir.La liste est longue également de compromissions avec l’État, quitte à trahir et violenter les centaines de copaines qui ont donné une partie de leur vie (et en ont parfois payé le prix en étant blessé gravement ou fait de la tôle) pour défendre l’utopie anar de la Zad de NDDL et qui pour nombre d’entre elles/eux sont reparties traumatisées des prises de pouvoir et de la trahison des appelos de NDDL !

Si c’est ça leur nouveau monde, nous n’en voulons pas !

A cette « justice » violente et expéditive, servant d’ailleurs surtout leurs intérêts (justice de classe non assumée), nous revendiquons, même si nous sommes loin d’en avoir trouvé les solutions et qu’il est difficile de l’appliquer, la recherche de la parole en groupe, de trouver des solutions avant l’exclusion, d’écouter les différents partis engagés dans le conflit et de tenter de trouver une solution par le dialogue et d’autres solutions que l’exclusion. Et surtout pas d’en arriver à des méthodes violentes et autoritaires tel que le tabassage et le coffrage, pratiques dont la STASI serait bien fière !

1.2. Les contacts très tendus entre la Zad du Carnet et l’ex-Zad de NDDL

Quand l’ex-zad propose d’enlever des plantes à la main alors que nous galérons à trouver de la nourriture

Les tensions entre la Zad du Carnet et l’ex-Zad de NDDL commencent au tout début de la Zad du Carnet soit début septembre 2020. Le 11 septembre 2020, des personnes de l’ex-Zad demandent à organiser une action clé en main sur la Zad du Carnet. Cette action prévoyait d’enlever une plante dite invasive, le Baccharis, à la main à des fins de communication. En effet, l’installation de la Zad avait empêché la venue de pelleteuse qui aurait enlevé le Baccharis ainsi que 30cm de profondeur de terre tout le long des berges. Cela aurait complètement détruit la flore et la faune sur une zone considérable⁵. Les ex-zadistes de NDDL souhaitaient faire cette action afin de gagner du soutien local. Le plan de communication était le suivant : on empêche les pelleteuses d’enlever le Baccharis de façon brutale et violente et à la place, on l’enlève à la main.

À cette période, les zadistes du Carnet étaient occupé·es à construire des cabanes, des barricades, à trouver de l’eau et de la nourriture pour survivre au jour le jour ! Face aux besoins vitaux de la Zad, la proposition de NDDL était complètement hors sol et deconnectée de la lutte. La façon de proposer l’action était presque méprisante envers les zadistes du Carnet. Sous prétexte d’avoir « gagné » à NDDL, les ex-zadistes du haut de leur tour d’ivoire militante pensaient-iels être omniscient·es et n’avoir pas besoin d’aller sur le terrain pour déterminer ce qu’il fallait faire ? De plus, l’action se voulait estampillée NDDL Poursuivre Ensemble et était pensée pour faire de la com’ positive sur le fait que NDDL aidait la Zad du Carnet ce qui concrètement n’était pas le cas. Au final, la demande est restée sans réponses et l’action n’a pas eu lieu. Par la suite, évidemment, aucun·e riverain·e ne nous reprocha de ne pas avoir enlevé le Baccharis…

Quand l’ex-zad de NDDL souhaite organiser la défense du Carnet sans y inviter les personnes luttant sur le terrain

Le 15 septembre, NDDL Poursuivre Ensemble envoie un mail intitulé « APPEL GÉNÉRAL POUR ORGANISER LA DÉFENSE DU SITE DU CARNET ». Le mail invite à une réunion pour contrer le projet industriel sur l’île du Carnet qui aurait lieu le 10 octobre à l’Ambazada, lieu à Notre-Dame-Des-Landes. Cet appel est pour nous symbolique de la volonté centralisatrice et autoritaire de NDDL ainsi que de leur déconnexion complète de la lutte sur place. D’ailleurs précisons qu’un « appel pour organiser », n’est pas un « appel pour soutenir », les intentions sont bien différentes.

En effet, ni les zadistes du Carnet, ni le collectif Stop Carnet très actif dans la lutte sur place n’ont été prévenus en amont de l’existence de cette réunion. L’appel est rédigé comme si les zadistes du Carnet n’existaient pas, comme si nous n’étions pas capables de nous organiser nous-mêmes… Et pourquoi choisir de faire une réunion à NDDL et non demander aux zadistes du Carnet de la faire sur l’île même du Carnet, située à seulement environ 1h de route si ce n’est pour prendre du pouvoir centralisateur et de faire de la com’ au profit de NDDL ?

Le collectif Stop Carnet a dénoncé cette initiative et demandé l’annulation de la réunion immédiatement. Sur la Zad, aucune position collective n’a été actée même si la tendance générale était de trouver l’initiative choquante. Seulement quelques zadistes du Carnet sont allé·es à titre personnels à cette réunion du 10 octobre afin d’observer le contenu des échanges.

Les autres participant·es à cette réunion étaient des assos environnementales ayant accompagné le projet d’agrandissement du port de Saint-Nazaire, ainsi que des représentant·es de partis politiques, de syndicats et d’assos légalistes. Après de longs débats houleux, rien de constructif ne sortira de cette réunion si ce n’est une tentative de se retrouver pour une « coordination de la défense de l’Estuaire » fin octobre au Village du Peuple.

Suite à cette première réunion et notamment à la présence de partis politiques et d’associations qui avaient accompagné le projet industriel, le collectif Stop Carnet et la Zad du Carnet communiquent ensemble qu’ils ne souhaitent pas participer à la coordination.

Nous pensons que NDDL Poursuivre Ensemble et l’ex-Zad de NDDL souhaitaient par cette réunion montrer au « grand public militant » qu’iels n’étaient pas juste centré·es sur elleux-mêmes et leurs éco-lieux à financer, mais également acteur·ices des luttes locales. Pourtant, étrangement, on ne les aura guère vu à la lutte contre le Surf Park (ZAP la vague) et à la Zad de la dune (Brétignolles sur mer)…

Malgré le refus explicite de la Zad du Carnet de participer à une coordination lancée par NDDL, NDDL continue d’essayer

Après l’expulsion du Village du Peuple le 14 octobre, la « coordination de la défense de l’Estuaire » se retrouve sans lieu où se retrouver. Nous découvrons alors que NDDL Poursuivre Ensemble décide, encore une fois de manière autoritaire et verticale, d’organiser la réunion à Paimboeuf, une ville située à deux pas de l’île du Carnet. Nous réitérons notre demande de stopper cette coordination en leur disant que si coordination il y a ou collectif global de défense du Carnet, cela partira de l’initiative des personnes et collectifs engagées sur le terrain au Carnet.

La réunion se fera quand même malgré nos mails et coups de téléphone répétés, comme si de plus nous n’avions pas à ce moment là d’autres énergies à mettre comme dans la construction urgente de cabanes en vue de l’hiver qui venait ou dans la communication auprès des habitant·es du coin… Mais l’ex-lutte de NDDL est une « sachante »: elle sait ce qui est bon pour nous !

Des membres du collectif Stop Carnet et des habitant·es de la ZAD du Carnet vont alors lire un communiqué commun au tout début de la réunion précisant tout ce que nous pensions de bien de cette initiative et repartent ensuite. Malgré la lecture de ce communiqué et malgré le boycott des principaux acteurs de la lutte à cette coordination de défense du Carnet, les participant·es (majoritairement de NDDL poursuivre Ensemble et des autoritaires de l’ex-Zad) vont continuer la réunion comme si de rien n’était…

La coordination a par la suite tourné court et n’a plus donné de nouvelles, le confinement ayant certainement joué dans l’arrêt de cette dynamique de tentative de récupération de la lutte du Carnet.

1.3. La dernière provocation en date : le débat sur les luttes territoriales lors du rassemblement intergalactique

Cet été 2021, nous apprenons que les victoires contre le projet du Surf Park de Saint-Père-en-Retz et contre le projet de port de Brétignolles vont être célébrées lors des rassemblements intergalactiques 2021⁶. Le même événement prévoit une discussion sur « comment stopper […] une relance de la machine au Carnet ».

Nous rappelons que les ex-zadistes de NDDL n’ont aucunement participé ni aux luttes contre le Surf Park ni aux luttes contre le port de Brétignolles. Et que, encore une fois, ni les zadistes de la Dune qui ont lutté contre le projet de port, ni les collectifs engagés contre le Surf Park, ni les zadistes du Carnet n’ont été prévenu·es en amont de l’existence de cette réunion et qu’iels n’ont pas été invité·es…

Et quel moment pour célébrer nos victoires sans nous et avant nous ! En effet, ces derniers temps, suite à l’expulsion de la ZAD du Carnet et face à la répression intense qui a suivi, nous étions épuisé·es et n’avons pas pu organiser « la célébration » de ces récentes victoires. Il est étrange également de remarquer que ces trois luttes auxquels l’ex-ZAD de NDDL n’a pas participé ou dans laquelle nous ne voulions pas de leur chapeautage aient été rajoutées au dernier moment dans une mise à jour de cet atelier (3 jours environ avant l’organisation de l’atelier, au départ étaient seulement indiqué une discussion sur les luttes dans l’ouest sans évoquer ces trois luttes).

Si nous avions remarqué à l’avance que ces trois luttes étaient évoquées, nous nous serions organisé·es pour venir en nombre à cet atelier-discussion pour demander à ce que cette discussion et ces célébrations de victoires n’aient pas lieu à NDDL. Mais peut-être que l’ex-Zad de NDDL l’avait justement anticipé…

Notre colère est encore plus forte en sachant que des copaines de la Zad du Carnet n’ayant pas de solution de logement après l’expulsion, sont présent·es depuis à NDDL sur la zone Est et n’ont même pas été mis·es au courant une seconde de cette discussion évoquant le Carnet ! Cela démontre plus que tout la volonté de l’ex-Zad de NDDL d’organiser une discussion orientée par leurs soins, de récupérer la lutte et de ne pas avoir de voix dissonantes au chapitre…

Une colère encore plus forte également puisqu’iels se permettent d’organiser des célébrations de victoires sans les soutenir derrière (et sans avoir soutenu les luttes en amont). Des copaines subissent encore une forte répression liée à la lutte contre le projet de Surf Park sans que l’ex-Zad ne s’en soit fait le relais ! Célébrer une victoire tout en ne soutenant pas les principaux acteurs de cette lutte subissant la répression, quelle belle preuve de solidarité militante !

Mais s’il y a bien une chose qui démontre leur déconnexion totale de ces luttes qu’ils souhaitent coordonner et célébrer sans les soutenir, c’est bien la mention de « célébrer la victoire contre l’agrandissement du port de Brétignolles ! » Sic ! La lutte à Brétignolles a été gagnée notamment grâce à la Zad de la dune qui a empêché les travaux de destruction de la dune de la Normandelière. Elle n’était non pas contre l’agrandissement d’un port… puisqu’il n’y a pas de port à Brétignolles ! Il s’agissait justement de lutter contre la création insensée d’un port artificiel !

Célébrer une victoire sans même en connaître les fondements… bravo à l’ex-Zad pour cette belle preuve de lien avec les luttes locales⁷ !

1.4. Il ne s’agit pas que d’une histoire d’invitation, nous refusons l’aide de ces personnes

Mais la problématique ne se limite pas à une question d’invitation, nous refusons l’aide paternaliste de l’ex-Zad de NDDL, car nous souhaitons de l’horizontalité entre les luttes et non qu’elles soient chapeautées par une autorité « naturelle », qu’elle soit bienveillante ou non n’est pas la question. Plus précisément nous refusons l’aide de l’institution qu’est devenue l’ex-Zad de NDDL. Cela ne nous empêche pas par ailleurs de construire des liens et des solidarités avec certain·es des habitant·es de NDDL.

2. Nos différences de pratiques sont irréconciliables.

2.1. La Zad communique pour appuyer le rapport de force dans son processus de légalisation

Après les expulsions de 2018 et la volonté des autoritaires de NDDL de négocier avec l’État pour récupérer légalement des terres⁸, l’ex-Zad de NDDL concentre toute son énergie à mobiliser du monde pour engager un rapport de force avec les institutions pour récupérer des baux légaux sur les terres de NDDL. Les mobilisations à Nantes s’essoufflent petit à petit ne rassemblant plus qu’une centaine de personnes. Le rapport de force est mal engagé et les soutiens à la lutte de moins en moins présents…

Le mouvement agir contre la réintoxication du monde et les soulèvements de la terre, ultra-centralisées autour de NDDL, ainsi que la relance du festival militant Zad envies à partir de 2020 permet à l’ex-Zad de NDDL de se remettre sur le devant des projecteurs… Mais pour que ces mouvements n’échappent pas à l’ex-Zad et à sa volonté de rester au centre de l’attention et sa volonté de chapeautage des luttes, il est nécessaire pour elle que l’organisation de ces mouvements reste centralisée à NDDL.

Cette volonté stratégique de la part de l’ex-Zad de rester au centre des luttes nécessite également de chapeauter les luttes, de faire constamment réseau, mais non pas réseau horizontal, mais bien réseau centralisé vers NDDL (le principe de « convergence »). Quitte à user de moyens autoritaires ou crades comme vous avez pu en avoir le récit en ce début de texte.

Cette stratégie nécessite également une communication importante autour de NDDL, quitte à éclipser en terme d’attention militante des luttes actuelles sur lesquelles les besoins humains/matériels/financiers sont pourtant urgents ! L’ex-Zad de NDDL n’est pourtant plus en lutte et est surtout toujours en voie de légalisation vers un vaste éco-lieu militant comme on peut en trouver partout en France…

Tout cela se fait à l’inverse même de toute idée de réelle convergence des luttes, partant du terrain pour aller vers de l’orga horizontale !

2.2. La Zad® communique pour financer ses éco-lieux légalistes au détriment d’autres luttes

Centraliser autour de NDDL® pour se faire de la comm’ et du fric

Nous avons l’impression que la volonté de centraliser les luttes de l’ouest à NDDL® résulte du besoin d’exister de l’ex-Zad nécessaire dans le bras de fer en cours, dans le processus de légalisation, avec la préfecture et le département. C’est aussi une manière de redonner du sens à leur présence sur cet ancien lieu de lutte à travers de grands événements qui rassemblent les luttes et personnes sensibles à ces luttes à l’image de Zad Envie® ou les rencontres intergalactiques®, ou comme base arrière qui sponsorise d’autres luttes, particulièrement en Loire-Atlantique, ou des actions comme les campagnes des soulèvements de la terre.

Cette manière d’être central dans les luttes est aussi un moyen d’exister et de communiquer sur ses importants besoins financiers pour le rachat des terres et celle des projets de la Zad® à l’image de l’école des Tritons®.

En effet, les besoins de l’éco-lieu NDDL® sont conséquents pour parvenir à récupérer les terres.

Un fonds de dotation est lancé à grands renforts de comm pour acheter des terres et les objectifs sont plus qu’ambitieux : » 3 millions d’euros à moyen terme et de 1.5 millions d’euros dès le début 2020″⁹…

Et le problème n’est pas tant qu’il y ait eu cet appel à dons, car pas mal d’autres lieux en ont besoin partout en France pour s’installer, mais bien qu’il provienne de l’ex-Zad de NDDL® qui se revendique toujours en lutte contre le capitalisme, l’État, se revendiquant proche des luttes zapatistes et d’autres luttes en rupture avec le système capitaliste et étatique. Le problème est que cet appel à dons dantesque à grands renforts de comm version start up Zad 2.0® va à l’inverse de tout l’imaginaire véhiculé encore par la Zad de NDDL et des milliers de personnes qui se sont battues à NDDL pour un espace libéré justement de la propriété privée et du fric !

Au passage, 3 millions d’euros, c’est autant d’argent capté par la lutte de NDDL qui ne vont pas à d’autres luttes qui se retrouvent isolées et qui galèrent pour trouver des thunes pour soutenir des copaines en tôle ou pour des procès ! Tels que justement les luttes à 2 portes de chez eux !

Mais cet objectif ambitieux demande du coup d’être sans cesse sur le devant de la scène afin de récupérer suffisamment de dons. Face à l’essoufflement de la mobilisation liée à NDDL, il était sûrement nécessaire pour l’ex-Zad de NDDL de montrer qu’elle était toujours en lutte et de ne plus seulement rester centrée sur elle-même.

Cela n’est pourtant pas si compliqué de soutenir des luttes sans les accaparer à son profit

Si NDDL veut soutenir des luttes, iels ne sont pas obligé·es de le faire en organisant des choses à la place des collectifs et personnes les premières concernées et engagées dans ces luttes. Et iels ne sont pas obligé·es de le faire en se mettant en avant par rapport aux luttes concernées. Les moyens de soutenir ces luttes (sans demander de contreparties…) ne manquent pas : relayer les infos, proposer un soutien logistique ou partager leur grosse fortune, relayer les appels à dons pour aider des caisses antirep, partager leurs contacts…

2.3. Nous ne souhaitons pas réduire les luttes au spectacle de la communication

Légalisation et privatisation marchande

En fait, si on essaye de décaler le regard en ce qui concerne les agissements de ces écolieux dans le monde militant, on peut expliquer en partie pourquoi NDDL est effectivement dans une logique de récupération des luttes extérieures, à des fins de profit individuel (ou en tout cas à l’échelle locale de bande de potes sur leur terrain légalisé).

Les légalistes de NDDL ont sauté à pieds joints dans la bureaucratie professionnelle de l’État en acceptant de commencer à négocier, puis à se légaliser. Cela a nécessairement impliqué l’abandon des visées anticapitalistes des participant·es, au profit d’une libéralisation¹⁰ à marche forcée des lieux (on pourrait peut être plutôt dire une « privatisation »). Vraiment ! Comment la frange la plus bourgeoise et scolaire des habitants de la Zone a-t-elle pu se mettre à croire qu’en se légalisant, en dégageant (ou capitalisant) au minimum un smic par éco-lieu, ces gens là n’allaient pas s’engouffrer bouche ouverte dans une logique d’accumulation ? D’accumulation de richesses, d’une reconversion du temps de vie en temps salarial, et d’une sortie d’un fonctionnement majoritairement non marchand sur la ZAD ?

Ces écolieux, dont l’illustre future « école des tritons » (pour ne citer qu’elle), qui proposent des colonies de vacances à 500 balles la semaine par personnes avec une obligation de travail « […]à 15h par semaine de temps de chantiers »¹¹, sont-ils réellement autre chose que de la marchandise pour la société capitaliste ? Sont-ils capables d’inventer autre chose que de faire entrer leurs activités dans une démarche de production de valeur marchande ? On peut clairement en douter. En fait, on peut dire que NDDL, ou du moins les lieux ayant consciemment travaillé à se légaliser, se sont intégrés à l’état.

Lutte « contre l’aéroport », lutte contre « son monde », et société du spectacle¹²

Dans cette logique, découle nécessairement cet ensemble de stratégies de survies, cadrées par la préfecture, au risque de perdre les lieux si l’entreprise de légalisation n’est pas assez zélée : école des tritons payante prétextant la formation d’esprits proches de la nature, soulèvements de la terre très axés sur la comm, ou encore les « Zad envies », dont le fondement n’est plus la construction d’alternatives radicales dans un rapport de force direct avec l’état, mais plutôt l’utilisation désincarnée de tactiques qui définissent nos moyens de lutter (sabotage, occupations de lieux…), sur un mode spectaculaire. On s’explique.

Une des caractéristique de la libéralisation de nos luttes, c’est l’essentialisation (réduction du militantisme à une image) du militantisme, des luttes à l’image des luttes. Les luttes sont des processus, des regroupements vivants de collectifs et d’individualités diverses pour contrer des projets déterminés, et idéalement, inventer autre chose à la place. Qu’il s’agisse de la composition du Black Bloc, de l’évolution politique du mouvement des gilets jaunes ou même de la vivacité des forces politiques à l’époque de la réelle Zad de NDDL, les mouvements contestataires sont toujours en constante évolution. C’est parce qu’ils sont vivants qu’ils évoluent en permanence et qu’ils peuvent dans certains cas être difficile à définir.

Alors, privilégier, jusqu’à l’exclusivité, une lutte politique à une histoire de comm, d’approche spectaculaire de la lutte, c’est justement réduire une lutte à une image, un spectacle. Et, comme toutes les images, elles n’ont ni vies, ni profondeur mais surtout, sont récupérées voire générées par la société marchande du capitalisme : elles sont converties en marchandises.

NDDL se retrouve, particulièrement depuis la fin de la Zad, dans cette position désincarnée, puisqu’elle n’est plus en lutte, les gens qui habitent aujourd’hui ses écolieux n’ont d’autres choix que de surfer sur le souvenir de la Zad, en faisant constamment appel à ces images passées afin de gagner des thunes pour prouver à la pref qu’iels sont bien rentré·es dans le rang. À cela s’ajoute l’obligation de rester en vie via des modes d’organisation imposés par l’État.

Dans le cas de NDDL, le vécu de la lutte, (d’un territoire défini dans et par la lutte via un communisme de pratique dans une dynamique et des valeurs anarchistes), s’éloigne toujours un peu mieux de NDDL. Que ses agents d’état fraîchement convertis le veuillent ou non, qu’ils tentent de gé(né)rer les soulèvements de la terre ailleurs ou des rencontres intergalactiques ici n’y changera rien, l’ex-Zad de NDDL n’est, par ce genre de récupération, plus que la représentation de ce qu’elle fut jadis : elle n’est plus qu’un spectacle, plus qu’une image morte et figée. C’est pour cette raison qu’il est très grave que NDDL célèbre les victoires de luttes auxquelles elle n’a pas participé (ZAP la vague), voir tenté de saboter (Le Carnet), ou tenté de se faire de la pub dessus (ZAD de la Dune).

En fin de compte, y a-t-il encore une différence radicale entre les éco-lieux qui fleurissent un peu partout en france¹³ et ceux qui se trouvent effectivement sur l’ancienne Zad ? On peut en douter. Pour les lieux ayant participé au programme des rencontres intergalactiques, il n’y a donc plus aucun autre intérêt que financier à mimer le militantisme, parce que leur logique est toujours tournée vers leur propre sauvegarde personnelle, dans leur propre connerie, la tombe qu’iels ont creusé elleux mêmes en collaborant avec les institutions.

2.4. Nous préférons lutter sur la durée et le terrain

Au niveau de nos luttes, nous n’avons peut-être pas l’efficacité de la comm des autoritaires-appelistes de NDDL, mais nous préférons nous concentrer sur la durée en créant du lien entre les différentes luttes de manière horizontale. Ce n’est pas pour autant que nous rejettons en bloc des initiatives lancées par l’ex-Zad de NDDL tel qu’agir contre la réintoxication du monde et les soulèvements de la terre. Nous préférons simplement lutter d’une manière différente, non-centralisée, en réseau, horizontalement et sur des évènements moins orientés sur de la communication spectaculaire.

Cela nous permet également d’éviter un dogme stratégique et autoritaire tel que porté par l’ex-Zad de NDDL et auquel nous avons été confronté·es plusieurs fois notamment au Carnet mais aussi lors des expulsions de 2018 sur l’ex-Zad : « nous savons comment lutter, nous savons ce qui est bon pour la lutte, alors écoutez-nous et laissez-nous faire, nous avons gagné à NDDL donc nous savons comment faire » (sic!).

Les victoires contre le Surf Park de Saint Père en Retz et contre le port de Brétignolles, ainsi que l’arrêt temporaire du projet du Carnet vont justement à l’inverse du dogme porté par les appelos de NDDL c’est-à-dire la composition avec les structures légalistes et citoyennistes ainsi qu’une comm lissée de sa radicalité pour ne pas déplaire aux habitant·es et des évènements hyper-organisés de manière centralisée.

Sur ces trois zones, la lutte a, au contraire, été organique, parfois bordeline, mais n’a jamais perdu de sa radicalité et de son pouvoir de rapport de force en parvenant en peu de temps à mettre en échec les projets sans pour autant composer avec des structures plus citoyennistes. Ces luttes ne collent pas au schéma de lutte pré-conçu des appelistes de NDDL qui nous ont pourtant prévenu qu’il fallait composer pour gagner…

Nous préférons prendre le risque de la radicalité et cela peut payer (nous n’affirmons pas cependant que cela peut marcher dans toute lutte locale, nous n’avons pas non plus la prétention d’avoir la recette clé des luttes comme les appelistes).

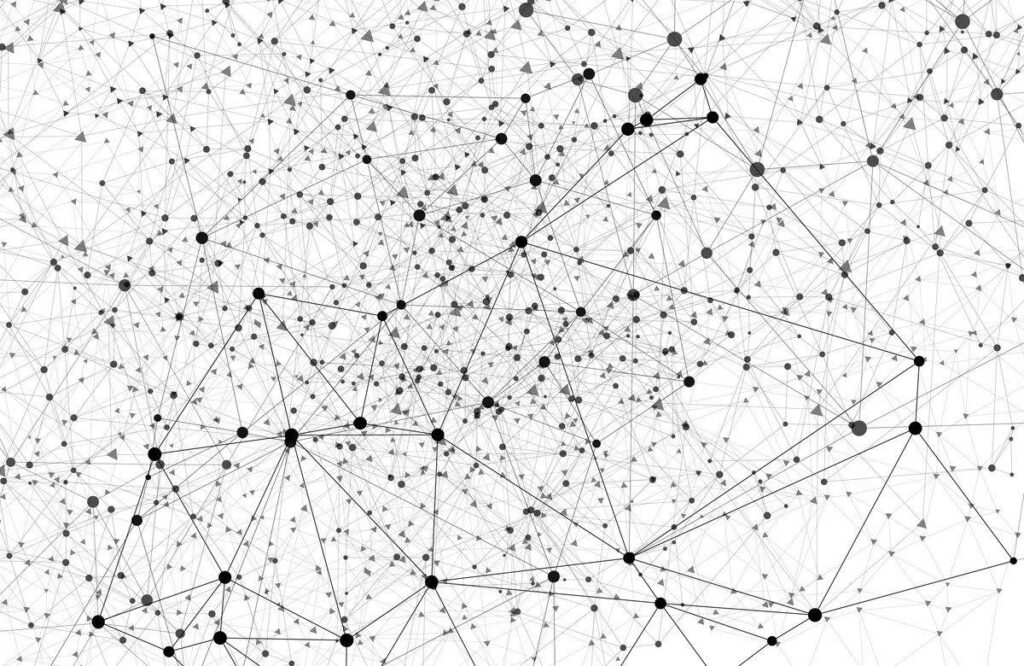

2.5. L’émergence de la Confluence des luttes de l’Ouest, comme expérimentation d’une mise en lien horizontale

En automne 2019, l’idée d’une « confluence des luttes de l’ouest » a été lancée suite au constat que :

– les luttes étaient souvent isolées entre elles,

– les luttes locales étaient souvent présentes en campagne et manquaient de monde pour pouvoir y lutter de manière radicale,

– les habitant·es locaux·ales luttant contre les projets prennent la solution de facilité et la plus connue quand elles se confrontent au faible nombre de personnes engagées radicalement. Iels choisissent souvent la voie légale qui n’est pas forcement la plus payante et qui est réductrice au niveau des enjeux de ces projets,

– les enjeux des projets sont souvent réduits à des enjeux locaux alors qu’ils nous concernent toustes de par leurs impacts cumulés (pillage de l’eau, des terres, pollution, extractivisme, destruction du vivant,…) et de la volonté capitaliste et étatique de contrôle/exploitation des territoires qui est derrière.

Se mettre en lien pour se soutenir et se renforcer mutuellement

Face à cela, nous avons donc décidé de lancer l’initiative de relier nos luttes entre elles de manière horizontale pour engager également un rapport de force plus conséquent envers la machine étatique et capitaliste.

Un premier rendez-vous est donné à la maison du peuple de Nantes en Décembre 2019 auquel répondront plusieurs copaines participant à des luttes dans l’ouest. L’idée est ensuite de tourner régulièrement dans différentes luttes de l’ouest en organisant à l’occasion des discussions entre nous, des chantiers pour renforcer la lutte sur laquelle nous sommes. L’idée est également d’organiser des évènements communs pour visibiliser les luttes locales souvent peu connues dans les milieux militants urbains et auprès des citadin·es. Est ainsi organisée une manifestation de confluence des luttes de l’Ouest en Février 2020 à Nantes à laquelle participeront plusieurs luttes de l’ouest et 1500 personnes environ après plusieurs rencontres (maison du peuple de Nantes, Zad de la dune, à Rennes et au jardin des ronces à Nantes).

Cependant, suite au 1er confinement et à la lutte du Carnet qui demandera beaucoup d’énergie et mobilisera nombre des copaines engagé·es dans l' »orga » de cette confluence horizontale, la confluence des luttes s’essouffle. Mais nous n’avons pas abandonné cette « dynamique » horizontale de confluence des luttes que nous espérons voir s’essaimer un peu partout. Et peut-être qu’elle s’éteindra finalement pour renaître sous une autre forme avec d’autres luttes, et d’autres personnes, et tant mieux !

Nous privilégions des solidarités organiques entre les luttes à base de coups de main, de relais de communication, de renforts en cas de coups durs … moins médiatisés mais pérennes dans la durée. Bien sûr certaines luttes vont davantage bénéficier de solidarités qu’y contribuer mais nous ne tenons pas de comptabilité, et ces solidarités sont autant de participations aux luttes. À leur tour, les luttes qui ont bénéficié de solidarités en aideront d’autres lorsque leur situation le permettra.

Nous souhaitons relier les luttes entre elles et non les organiser

La confluence n’a pas la visibilité ni la force de frappe des soulèvements de la Terre ou de la réintoxication du monde, ni le soutien massif de collectifs citadins citoyennistes ou environnementalistes, avec lesquels nous sommes parfois en lien, lorsqu’iels partagent des valeurs communes et le respect de la diversité des tactiques. Les personnes qui la composent ne sont pas des spécialistes de la coordination des luttes ou de la stratégie, iels sont bien occupé·es par les luttes dans lesquelles iels sont investi·es, la répression ou les questions autour de l’organisation de la vie collective et du collectif. Toutes ces occupations sont prenantes et nous avons parfois peu de temps et d’énergie à y consacrer.

La Confluence se voit davantage comme un outil qui relie les luttes plus qu’elle ne les organise, elle propose un espace de rencontres, plus ou moins régulier où se mêlent discussions, réflexions autour de nos luttes avec des individu·es impliqué·es dans différentes luttes contre les projets inutiles mais aussi l’anti-capitalisme, le féminisme, l’anti-racisme … Cet espace vise à partager nos expériences individuelles et collectives et à faire émerger des projets collectifs de mutualisation ou d’entraide, mais il n’a aucunement la prétention de porter l’organisation hors des luttes. Il ne s’agit pas d’un collectif de collectifs visant à adopter une stratégie globale de lutte. Chacun·e conserve son autonomie et la Confluence n’a pas vocation à s’occuper de la manière dont les gens s’organisent, mais uniquement de faciliter l’entraide entre les luttes telles qu’elles sont!

Nous souhaitons construire une dynamique sur le long terme où le moyen compte davantage que le résultat et sans objectifs de résultats chiffrés.

Conclusion : Nos luttes ne sont pas des modèles ou des idéaux parfaits et ne souhaitent pas le devenir

Si nous avons écrit collectivement ce texte pour dénoncer et rendre visible les tentatives de récupération par des écolieux de NDDL depuis la fin de la Zad, si on a insisté sur leur autoritarisme, la violence interne grâce à laquelle les groupes appelos-autoritaires (ou tout simplement celleux qui adhéraient à la stratégie de normalisation des lieux pour sauver leurs culs) ont réussi à noyauter avec force mensonges et coups bas le futur de la Zone après projet, on doit rappeler que nous sommes clairement critiquables sur plusieurs points.

Ce « nous » rappelons-le, c’est la coagulation de zadistes, de militant·es, de locaux·ales habitant à proximité des projets de merde imposés dans l’ouest de la france et ailleurs, et de gens, autour de projets collectifs de mise en lien entre les luttes.

Il semble impératif de rester modestes et d’être vigilant·es sur les dérives autoritaires, qui apparaissent dans tout groupe qui s’organise pour accélérer la chute du vieux monde, dérives aussi présentes sur nos lieux de luttes et dans nos modes d’organisation. En partant du constat que nous sommes de simples personnes qui résistons à la folie d’un capitalisme d’où nous sommes toustes né·es, on peut aisément se faire à l’idée que nos expérimentations sont très loin d’être parfaites.

On rappelle que les luttes et les zones de luttes ne sont pas une utopie mais des constructions collectives très concrètes, qu’il n’existe pas de modèle parfait exempt de conflits, que nous ne voulons pas tomber dans le concours à la pureté militante ni cacher les conflits pour donner une bonne image de la lutte comme on invente une marque déposée, que le conflit est important et bénéfique parce que, lorsqu’il est cohérent, il nous fait avancer.

On doit donc aussi rappeler que, comme dans le vieux monde d’où nous venons toustes, à un niveau inter-relationnel nos luttes souffrent encore de violences sexistes, de violences racistes, spécistes, validistes, LGBTIQ+ophobes (cis-sexisme) etc. Le rappeler c’est essentiel, parce que nous sommes dans la réalité ; le rêve des militant·es ultra-radicaux·ales, déconstruit·es, parfait·es évoluant dans des espaces 100 % « safe » n’existe pas.

En revanche, on peut travailler ensemble, collectivement à s’en approcher. En veillant à garder en permanence une ligne éthique, anti-autoritaire, contre l’individualisme libéral, contre le patriarcat sous toutes ses formes, contre le classisme militant, contre toutes formes de domination venant du vieux monde, qu’elles s’appliquent entre nous ou envers les autres espèces, bref, une ligne éthique anti-capitaliste (anti-patriarcapitaliste).

Ce que nous espérons surtout à travers ce texte, c’est de montrer qu’il est important de rester critiques et vigilant·es sur nos mouvements, de dénoncer des pratiques qui s’immiscent discrètement dans nos luttes, et desquelles nous ne sommes jamais à l’abri : des pratiques qui peuvent nuire aux luttes et aux personnes. Il est également temps d’abandonner le mythe NDDL et d’expérimenter d’autres manières de lutter et de faire solidarité ensemble, avec si possible une éthique de lutte : horizontale, décentralisée, non-autoritaire, non-spectaculaire.

La Zad de NDDL est morte, vidée de toute sa radicalité, autoritaire et opportuniste, mais continue malgré tout de capter toute l’attention et l’imaginaire militant. Or il existe dès aujourd’hui et maintenant nombre de luttes qui ont besoin de vous et qui n’ont pas besoin du soutien de NDDL pour exister, alors on compte sur vous !

Contre les autoritaires de NDDL qui se servent des légalistes et des associations pour asseoir leur petit pouvoir et définir (par une violence interne incroyable) la manière dont les luttes écologistes et anticapitalistes devraient se mener, contre leur bureaucratie et leur monde, ON N’OUBLIE PAS, ON PARDONNE PAS!

LA ZAD (vous) VAINCRA !

Signataires

- Des zadien·nes en lutte contre le projet de Surf Park de Saint Père en Retz,

- Des zadien·nes en lutte contre le projet de Port de Brétignolles sur mer et ayant vécu sur la ZAD de la Dune,

- Des zadien·nes en lutte contre le projet de zone industrielle du Carnet et ayant habité sur la ZAD du Carnet.

Co-signataires

- Des zadien·nes en lutte contre le projet de Center Parks à Roybon et ayant vécu sur la Zad de Roybon,

- Des zadien·nes en lutte contre le projet de Liaison Intercantonnale d’Evitement Nord de Montpellier (L.I.E.N.) et vivant sur la Zad du Lien,

- Des zadien·nes en lutte contre le projet de Grand Contournement Ouest de Strasbourg (GCO) et ayant vécu sur la Zad du Moulin.

Petite biblio choisie

- Cicatrice: réflexion à propos de la ZAD. Ce site Internet recense de nombreuses ressources liées à la construction d’une histoire alternative de la Zad de Notre-Dame-Des-Landes loin de la communication du CMDO. On notera notamment la lecture audio de la brochure traduite du site Crimethink Réflexions à propos de la Zad. Un regard en arrière un an après les expulsions.

- A propos du mépris de classe, 2013. Un texte de 2013 qui peut expliquer une des origines des conflits qui ont explosés lors des expulsions de 2018.

- Les tritons crêtés brûlent l’école des tritons. Texte de revendication du sabotage de l’école des tritons, un projet qui a été annoncé par le CMDO en janvier 2021.

- Notre-Dame-des-Landes: colonies de vacances, bidouillerie et bizness alternatif. Texte dénoncant le business marketing de l’école des tritons et les actions contre le squat du Rosier

- Un an après les expulsions, qu’est ce qu’on fait encore sur la ZAD? Ce texte présente le point de vue de quelques habitant·es de la Zad sur les dynamiques ayant lieu à la Zad un an après les expulsions. On apprécie peu le ton très « neutre » du texte.

- Économie verte et contre-insurrection. Ce texte explique comment l’état mexicain essaie d’imposer la propriété individuelle dans une logique de limitation des usages communaux et de contre-insurrection.

- L’impasse citoyenniste (2001). Texte de 2001 prévenant des dangers du citoyennismes qui peut servir de ressources pour comprendre l’impasse dans laquelle se sont mises les stratégies légalistes sur la Zad.

- Zadissidences 1, 2 et 3 (janvier-juin 2018) Ces trois brochures compilent des voix off de la zad, à retrouver sur Infokiosques.net.

- Le milieu est pavé de bonnes intentions (octobre 2019). Cette brochure parle des mécanismes de normalisation qui se sont joués sur la zad de NDDL lors de la fin de la lutte contre l’aéroport.

Pour plus d’infos vous pouvez nous écrire à l’adresse mail suivante : laissebeton[at]riseup.net

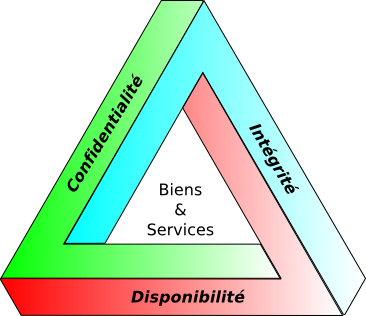

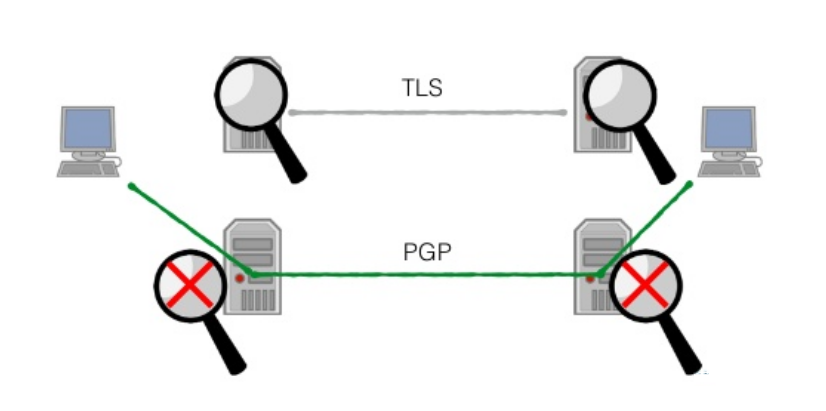

Représentation d’une organisation décentralisée

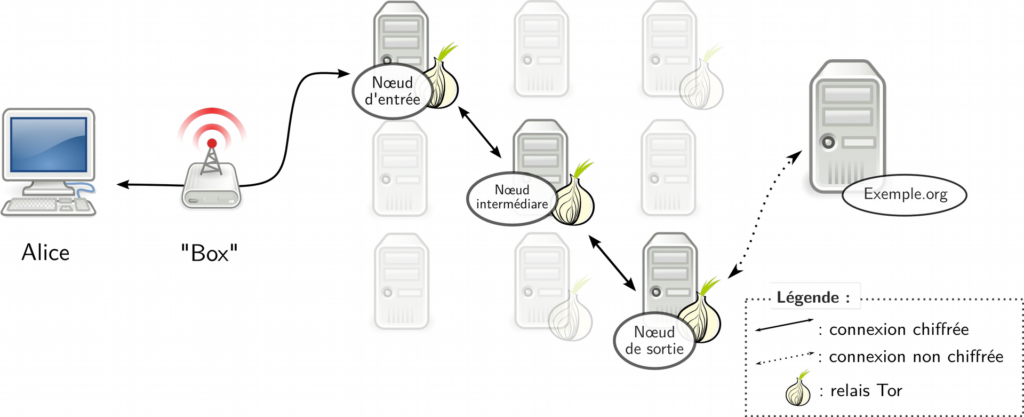

Description des images sur l’image de la pieuvre (de haut en bas et de gauche à droite) : livre l’insurrection qui vient, logo de l’association NDDL Poursuivre Ensemble, logo des soulèvements de la Terre, billets de banque, préfète Nicole Klein buvant du jus de pomme sur la Zad pour fêter la libération de la D281, dessin sur la Zad de NDDL d’Alessandro Pignocchi, logo anarchiste, logo de la Zad de la Dune, visuel contre l’implantation d’Amazon à Montbert, logo de Extinction Rebellion, logo de la Zad du Carnet, logo des Jardins À Défendre d’Aubervilliers.

Notes de bas de page

¹ Voir le texte Quand Lama faché, lama cracher !

² Voir le texte Prise de position de la légal team sur les actions de milice à la ZAD

³ Réflexions à propos de la Zad : une autre histoire

⁴ Voir les textes Les attaques contre les habitant.e.s du Rosier continuent, le squat du Rosier colonisé, détruit et rasé

⁵ Voir la brochure Arguments contre le projet industriel du Carnet et le texte Au Carnet nous nous mobilisons aussi contre le mensonge de la transition écologique

⁶ Voir le programme du rassemblement intergalactique 2021

⁷ Pour aller plus loin sur l’histoire moins reluisante de la Zad de NDDL que voudrait bien cacher les autoritaires : https://archive.org/details/Cicatrice_Reflexions_a_propos_de_la_zad

⁸ Cf le célèbre passage télévisuel du thé pris entre la préfète Nicole Klein et certain·es « pontes » de la ZAD…

¹⁰ Cette vieille comptine bourgeoise selon laquelle l’enrichissement privé profiterait au développement de tous.

¹¹ Voir la description de ces colonies sur le site de la bidouillerie

¹² La Société du Spectacle de Guy Debord (qu’on a compris comme on peut) est un bouquin qui parle en gros de l’évolution du capitalisme. On a évolué d’un capitalisme de la transformation du monde matériel en objets marchands, à un capitalisme de la transformation de la réalité vécue en valeur marchande par le biais d’images rendues monnayables. Dans la société libérale du capitalisme, tout est monnayable, aussi bien les produits venant d’elle que les contestations qui sont récupérées. L’appellisme puise ses influences dans le mouvement situationniste dont Debord est une référence. Et dire que les appellistes de NDDL se vautrent précisément dans ce que Debord dénonçait…!

¹³ C’est en un sens réjouissant que des éco-lieux fleurissent si ceux-ci n’ont pas l’historique de compromission et de casseurs de lutte de ceux qui se sont implantés à NDDL et qu’ils sont dans une démarche collectiviste.