Cette brochure propose quelques pratiques de désescalade dans des situations de conflits avec violence, de médiation dans des cas de conflits et de prise en charge d’agressions dans des situations d’agression. Il s’agit d’un retour d’expérience de la Zad du Carnet écrit individuellement suite à des discussions collectives sur zone.

Les brochures à télécharger (pour les formats cahier, imprimer recto verso bord court)

La brochure à lire ici

Conflits sur des lieux collectifs

Outils, pistes et analyses

Brochure élaborée sur la Zad du Carnet en 2020/2021

Pour toutes remarques, contactez brochuremediation@riseup.net

Comment cette brochure a été écrite

Cette brochure a été écrite individuellement suite à des discussions sur la Zad du Carnet à propos de la justice sur zone et de la médiation et des expériences directes de médiation et de prise en charge d’agressions. Les notes prises lors de ces réunions ont servi de base et les ressources présentées à la fin de la brochure ont permis de compléter certains points. Elle a été ensuite relue par plusieurs personnes ayant vécu sur la Zad du Carnet.

Cette brochure est donc située et ne prétend aucunement être l’expression publique des zadistes du Carnet.

Introduction

Notre société actuelle où l’entre-soi et l’individualisme sont la norme ne nous prépare pas à la gestion de conflits complexes au sein d’un collectif. On peut vite se retrouver complètement désarmé·es et se réfugier dans l’inaction ou la fuite.

L’autoformation en gestion de conflits passe par des expériences, des échecs, des réussites. Nous espérons que ces quelques conseils écrits suite à des expériences de conflits sur la Zad du Carnet vous seront utiles.

Chaque groupe est unique et a ses propres manières de fonctionner souvent non explicitées. On rassemble ici des retours d’expérience et conseils dans le cadre d’un collectif de lutte horizontal contre la société capitaliste et contre les oppressions systémiques (sexisme, classisme, racisme, etc.)

Selon nos origines, notre classe sociale, notre parcours, nous pouvons avoir des façons complètement différentes de réagir à un conflit ou d’entrer en conflit. Les méthodes proposées sont donc loin d’être universelles ou meilleures que d’autres. Il ne s’agit que d’un ensemble de réflexions et de propositions et c’est à vous de voir ce que vous souhaitez garder ou pas.

Nous avons choisi de mettre dans une même brochure les conflits légers (par exemple une petite engueulade) et les agressions pour bien marquer les différences de réactions que l’on peut avoir selon la gravité d’un conflit.

Bref lexique

On souhaite commencer par donner quelques définitions que l’on utilisera dans la suite du document pour être sûr·e qu’il n’y a pas de quiproquos.

On parle de désescalade quand un conflit est en cours et on souhaite le mettre en pause afin de réfléchir à comment procéder le lendemain à tête reposée. On parle de médiation pour la gestion de petits conflits de manière discrète. La notion de conflits graves est variable selon les personnes. Les agressions rentrent dans ce cadre. Dans ce cas on préférera ne pas utiliser le terme de conflits qui est trop symétrique entre la personne agressée et la personne agresseuse.

1. La désescalade

1.1. Quelques histoires du Carnet

Au carnet, nous sommes quelques un.es à avoir remarqué que les événements qui ramenaient beaucoup de gens amenaient aussi leurs lots de problèmes sur le long terme pour les personnes vivant sur place.

Qui dit beaucoup de personnes dit souvent soirée qui finit tard. Lors de quasiment chacune de ces soirées, une altercation ou une agression a eu lieu. Ces altercations ou agressions devenaient dès le lendemain un enjeu collectif à régler et prenaient beaucoup d’énergie aux personnes vivant sur place sur du long terme.

C’est dans ce cadre là qu’on s’est mis à penser à constituer des équipes pour désescalader les conflits les soirs de fêtes afin d’éviter que ces conflits ne s’enveniment. Cela n’a jamais été appliqué pour des questions d’organisation.

Mais soyons clair·es sur un point : nous n’avions absolument pas besoin de la présence de personnes extérieures pour nous engueuler sur la Zad du Carnet. La vie sur la zone a été ponctuée de manière très régulière par de nombreux conflits.

1.2. Comment séparer un conflit entre personnes

On conseille qu’une équipe de personnes se sentant lucides et en forme tente de séparer les personnes en situation de conflit. L’objectif principal dans un premier temps est de mettre en pause le conflit avant qu’il ne s’aggrave trop et de prendre soin des personnes qui en ont besoin (psychologiquement et physiquement).

1.3. Quelques conseils

- Ne jamais être seul·e et appeler à l’aide : il vaut mieux éviter de se mettre en danger.

- Soyez réalistes : êtes vous actuellement en capacité de tenter quelque chose ? La situation est-elle très grave ?

- Parler doucement et calmement peut aider à calmer les gens.

- S’interposer physiquement est quelques fois malheureusement nécessaire mais dangereux car on peut se prendre un coup.

- Il vaut mieux demander aux personnes ayant trop consommé (alcool, autres drogues, etc.) de ne pas essayer de s’impliquer afin de ne pas aggraver le conflit. Attention cependant à la toxicophobie : ce n’est pas parce qu’une personne a consommé de l’alcool ou des drogues qu’elle n’est pas lucide. Et inversement, ce n’est pas parce qu’une personne n’a pas consommé qu’elle est lucide.

- Écouter les personnes en conflit en les éloignant peut aider à la désescalade.

- N’hésitez pas à encourager les gens à aller se reposer pour réfléchir à la situation à tête reposée.

- Trouvez un endroit calmeoù les personnes pourront se reposer et donnez leur de l’eau et de la nourriture.

- Renseignez vous sur les substances et médicaments consommés pour être certain.es que personne n’est en danger. Après réflexions collectives entre membres de l’équipe, appelez l’hôpital si vous pensez qu’il y a des risques graves. L’hôpital n’est à appeler qu’en dernier recours.

- Essayer de prendre en charge le fond du conflit sur le moment serait irréaliste tant que les personnes ne sont pas en pleine possession de leurs capacités.

- Préparer le terrain pour le lendemain : proposer aux personnes de prendre un temps ensemble le lendemain montre qu’on prend au sérieux le conflit et qu’elles seront écoutées.

1.4. Prévention particulière pour les gros événements

Quand on sent qu’une teuf se prépare, il peut être utile de s’organiser en conséquence. Quelques questions que l’on peut se poser :

- Qui veut bien ne pas prendre trop de substances pour être présent.e de manière lucide en cas de besoin de désescalades ?

- Est-ce qu’on fait des créneaux de vigie pour se séparer les heures ? Avec talkies ?

- Qui est prêt.e à se faire réveiller par téléphone ou physiquement pour aider en cas de gros problème ?

- L’équipe qui s’organise est-elle mixte et non-affinitaire ?

- Annonce-t-on un numéro de secours à contacter en cas de situation de conflits ou de violence ? Si oui, il est important de l’afficher à de nombreux endroits.

- A-t-on annoncé publiquement que l’on s’organise pour désescalader les conflits afin d’être légitimes dans ce cadre et encourager les gens à nous rejoindre ? Quand le faire et combien de fois ?

- Y a-t-il des bouteilles d’eau disséminées sur le site de la teuf ? Y a-t-il un stand au calme et avec de la nourriture où les personnes ne se sentant pas bien peuvent aller ?

2. La médiation

2.1. Histoires de médiations au Carnet

Le terme de médiation a longtemps été utilisé sur la Zad dans le cadre de gestion de conflits grave (harcèlement, agression sexuelle, etc.). Cela a prêté à confusion et le mot médiation a pu faire peur, être sujet de blagues (« fais attention à ce que tu dis ou je vais demander une médiation »).

Dans ce texte, on essaye de clarifier le terme de médiation en le cantonnant aux petits conflits. Certaines personnes font souvent des médiations discrètes dans nos vies sans forcément les nommer ainsi. Quand deux potes s’engueulent dans un groupe de potes, on cherche une sortie de crise, à arrondir les angles. Quand on assiste à la colère d’une personne dirigée contre une autre, on peut essayer de décortiquer les enjeux, écouter, discuter, etc.

Ces formes de médiations spontanées sont-elles suffisantes ? A-t-on vraiment besoin de formaliser les médiations en les instituant et en nommant des médiateur·ices ?

Au Carnet, la formalisation de la médiation n’a jamais eu un grand succès. Quand on a un petit conflit avec une personne, il ne nous vient pas naturellement à l’esprit l’idée de demander de l’aide à une autre personne pour aider à avancer sur le sujet.

Pourtant, un lieu de lutte est très différent d’une collocation ou d’un groupe d’ami.es. On se connaît depuis moins longtemps, on n’a pas choisi avec qui on vit et on peut ne pas apprécier toutes les personnes avec qui on partage son quotidien.

Dans ce cadre, les médiations dites spontanées ont tendance à moins se faire et les conflits, même légers, à rester latents. À force de s’accumuler, ces petits conflits peuvent considérablement impacter la puissance collective, l’organisation ainsi que l’ambiance générale.

Un exemple que l’on a vu au Carnet est l’existence de tensions entre groupes de personnes qui se revendiquaient d’un lieu de vie. Ces tensions entre lieux de vie peuvent vite prendre des proportions importantes pour le collectif : refus de participer aux mêmes réunions ou construction de groupes via la critique ou l’exclusion d’autres personnes. Ces tensions inter-lieux pouvaient aller jusqu’à une certaine forme de séparatisme. Le propos ici n’est pas de critiquer l’existence de tensions entre des groupes. Ces dernières peuvent être bénéfiques par exemple en cas de différent politique. Par contre, il nous semble que l’absence de réaction vis-à-vis de ces tensions peut faire escalader silencieusement des conflits qui auraient pu être résolus de manière positive pour le collectif.

En tout cas, au vu de l’expérience au Carnet, la forme de médiation dont l’on va parler ne semble pas suffisante pour gérer les tensions du groupe. Elle a rarement été mise en pratique faute de volontaires et même quand des personnes se disaient disponibles, il y a eu peu de demandes. Et on voit mal qui pourrait être légitime à demander une médiateur·ice dans le cas de conflits impliquant des groupes de personnes.

Le caractère artificiel de la médiation tel qu’il est proposé semble en effet peu adapté à un lieu de lutte avec beaucoup de passage et donc de nouvelles personnes à qui il faudrait réexpliquer le principe d’une médiation. Un lieu avec des personnes plus stables pourrait probablement expérimenter plus facilement.

2.2. La médiation, qu’est ce que c’est ?

Chacun·e a sa définition de ce que peut être une médiation. Ici on parlera de médiation lors de la prise en charge de petits conflits. Dans une médiation, il y a plusieurs personnes en conflits et un·e ou plusieurs médiateur·ices qui essayent d’aider les personnes en conflit à trouver une sortie du conflit qui leur convient. Ces médiateur·ices peuvent également demander leurs avis à d’autres personnes si ielles se trouvent dans une impasse.

On a sélectionné quelques mots clés pour décrire la position de médiateur·ice.

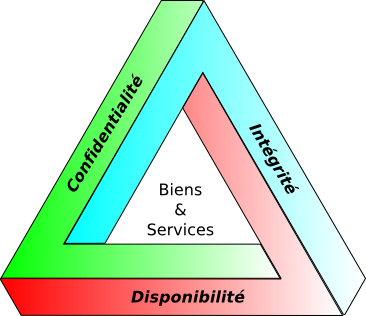

Confidentialité

Quand des personnes demandent une médiation, cela est important de conserver leur anonymat si elles le souhaitent. Cela permet de donner confiance en le processus de médiation et d’éviter que des rumeurs parcourent tout le collectif.

La confidentialité, cela signifie qu’on ne parle pas même à ses meilleur·es ami·es de l’existence d’un conflit ou des faits. Cela signifie aussi qu’une fois que le processus de médiation est terminé, on ne reparle plus du conflit à moins qu’une des parties nous y invite.

On verra cependant plus tard qu’en cas d’impasse dans la médiation ou de besoin de relève, on peut lever une partie de la confidentialité. Il vaut mieux prévenir les personnes impliquées et demander leur accord.

Impartialité

Pour être impartial·e, il vaut mieux ne pas avoir trop d’affinités avec un·e des membres du conflit. On essaie de ne pas juger la situation en cherchant qui a tort dans le conflit. Lors d’une médiation, il n’y a pas un·e agresseur·se et un·e victime mais deux personnes en conflit.

Non-intervention

Un·e médiateur·ice devrait intervenir le moins possible dans le conflit. L’objectif d’une médiation est de rétablir le dialogue entre deux personnes en conflit et non de trouver des solutions.

Un·e médiateur·ice ne devrait pas agir sans l’accord des deux parties.

Objectifs : rétablissement du dialogue et désescalade

Quand une médiation est nécessaire, c’est que les deux parties ne peuvent pas discuter directement de manière sereine. Le médiateur ou la médiatrice pourra essayer de rétablir un dialogue en allant voir séparément les membres du conflit et en reformulant les propos de chacun·e.

Un des objectifs d’une médiation est qu’un conflit léger ne devienne pas un conflit grave. Permettre aux personnes de s’exprimer, d’être écoutées et rétablir le dialogue permet quelques fois la désescalade.

Accord des parties

Une médiation ne peut avoir lieu que si les membres du conflit sont toustes d’accord avec le principe de médiation et avec l’identité du médiateur ou de la médiatrice.

2.2. Mise en place pratique

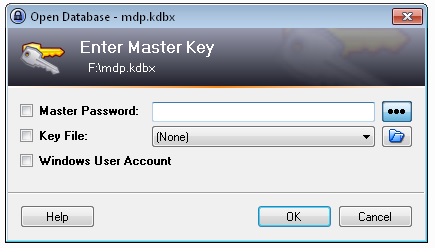

Les personnes qui se sentent l’énergie de faire des médiations peuvent se signaler via un petit bandeau autour du bras ou le dire. Quand on voit une situation de conflits, on peut proposer son aide en demandant si les parties veulent d’une médiation en expliquant clairement ce que cela signifie.

On peut aussi demander des volontaires afin de mandater deux médiateur·ices régulièrement.

2.3. Exemples de cas où une médiation peut être utile

La colère

Quand on est en colère contre quelqu’un·e, on n’est souvent pas capable de discuter sereinement directement avec la personne. La conversation risque de tourner au conflit et d’escalader. Aller voir une personne tierce pour expliquer les raisons de sa colère et laisser cette personne effectuer une médiation permet d’avancer sur la résolution du conflit.

Être en colère, ce n’est pas négatif. Cela signifie souvent que quelqu’un·e n’a pas respecté nos limites. Ne pas exprimer ces limites risque d’escalader le conflit si la personne qui nous a énervé redépasse nos limites.

Dans certains cas, la meilleure solution pour exprimer ces limites est de s’énerver et de laisser notre colère s’exprimer. Dans d’autres cas, on peut essayer de faire en sorte que ces limites soient exprimées de manière posée, calme et de manière non conflictuelle afin de tenter une désescalade du conflit. Mais s’exprimer de manière non conflictuelle quand on est en colère peut vite devenir mission impossible d’où l’intérêt d’un·e médiateur·ice pour le faire à notre place.

La fatigue

Quand on est fatigué·e, on n’est souvent pas capable de discuter de manière calme et posée avec des personnes avec qui on a des petits conflits. Notre patience est vite à bout. Une personne tierce peut le faire pour nous afin d’avancer vers une résolution du conflit.

Il ne faut pas hésiter à aller se reposer quand on en sent le besoin sans avoir l’impression d’abandonner la lutte.

Façons de s’exprimer différentes

Les manières de s’exprimer sont déterminantes pour se faire comprendre. Quand deux personnes s’expriment de manière trop différentes, cela peut vite escalader.

En reformulant, un·e médiateur·ice peut permettre à des personnes en conflit d’avancer vers une compréhension mutuelle.

2.4. Techniques de médiations possibles

Écouter

Une oreille attentive peut faire du bien à de nombreuses personnes. La principale technique de médiation, c’est d’écouter les personnes. Cela n’est pas évident de bien écouter et demande pour certaines personnalités un travail sur soi.

Ainsi on ne devrait jamais interrompre la personne en face de soi. On devrait laisser les blancs de réflexion notamment en ne finissant pas les phrases de l’autre. Ces blancs permettent aux personnes de réfléchir à la formulation précise qu’elles souhaitent utiliser et sont importants.

Plutôt qu’être dans l’affirmation, on préférera poser des questions. Les types de phrases en « il faudrait », « tu devrais », « tu dois », « il faut que » sont à proscrire.

Allers-retours nombreux

Si une personne A a un conflit avec une personne B, le médiateur ou la médiatrice pourrait commencer par aller voir A et B séparément pour leur demander si A et B sont d’accords avec la médiation et leur demander leurs points de vue sur la situation, les faits, etc.

Ensuite, on pourra essayer de faire autant d’allers-retours entre A et B qu’il le faudra pour avancer vers une résolution du conflit. Une fois que A et B peuvent discuter ensemble directement sans un·e médiateur·ice, la médiation peut souvent se terminer.

Reformulation

Lors de ces allers-retours, on pourra reformuler les propos entre A et B. Il faudra faire attention à ne pas transformer ces propos. On pourra demander aux personnes si elles sont d’accords avec cette manière de reformuler pour éviter la transformation. Atténuer les propos d’une personne peut faire avancer à court terme sur la résolution du conflit mais peut avoir des conséquences néfastes à long terme.

On fera cependant attention à être dans une reformulation calme et posée. On évitera ainsi les insultes et on préfèrera décrire que A est très énervé·e si c’est le cas. Les techniques de communication non violentes peuvent être utiles dans ce cadre.

Communication non violente

Les outils de la communication non violente peuvent être utiles en médiation. Cependant, attention à ne pas l’imposer comme norme. Si des personnes ne souhaitent pas s’exprimer de cette façon, il s’agit d’un choix qui doit être respecté.

La communication non violente passe par 4 étapes : Observation, Sentiments, Besoin, Demandes (OSBD). Ainsi, si l’on suit ces étapes, on commence par décrire la situation (observation). On exprime ensuite ses ressentis par rapport à la situation (sentiments). Finalement, on exprime nos besoins en étant le plus clair possible et nos demandes. Ces demandes devraient être concrètes, réalisables, précises et formulées sans être dans la conflictualité.

Confiance et confidence

Pour que la médiation se passe bien, il est important que les deux parties se sentent en confiance avec le médiateur ou la médiatrice. Les parties seront alors plus prêtes à se confier et cela permettra d’avancer sur le conflit. Attention à ne pas répéter les confidences que des personnes nous font. Si les personnes ne sont pas à l’aise avec un·e médiateur·ice, on peut soit abandonner la médiation soit essayer de trouver une autre médiateur·ice.

Histoires passées

Les conflits apparaissent rarement de nul part. Il peut être intéressant de fouiller un peu le passé et voir si le conflit en cours n’est pas lié à un passif entre les deux personnes. Détricoter tous les mini-conflits passés peut aider à avancer vers une résolution du conflit en cours.

Etat physique et psychique des parties du conflit

Quelques fois, on s’engueule parce qu’on a pas assez dormi ou qu’on vient de subir une pression émotionnelle. Il est important de faire attention à cela.

Faire preuve d’initiatives

Il n’y a pas de techniques miracles pour résoudre des conflits entre êtres humain·es tant ils peuvent être variés. Tout en faisant attention à intervenir le moins possible et à rester impartial·e, il faudra peut-être trouver des idées originales pour avancer. Bonne chance !

Accord

Vers la fin de la médiation, on peut essayer d’obtenir un accord entre les parties. Cet accord devrait être formulé clairement et précisément. On pourra aussi envisager ce qu’il se passerait en cas de non respect de l’accord. Le mieux est que les personnes arrivent à discuter directement avec la présence du médiateur ou de la médiatrice au moment de cet accord pour être certain·es que la reformulation à distance ne modifie pas le contenu de l’accord.

Groupe de réflexion

Quand on ne sait pas comment agir face à une situation complexe ou quelles questions poser, on peut se tourner vers d’autres personnes en leur expliquant dans les grandes lignes le conflit et en réfléchissant collectivement.

Cette réflexion devrait être faite en préservant l’anonymat des personnes impliquées dans le conflit. Ce n’est que quand on se trouve dans une impasse que l’on doit partager des détails du conflit afin de respecter au maximum la confidentialité des informations que l’on obtient de par la position de médiateur·ice.

On devrait éviter que le groupe de réflexion soit affinitaire afin d’avoir une réelle pluralité des points de vue. N’hésitez pas à demander conseils à des personnes avec qui vous n’êtes pas proches.

Remarques à propos des conflits entre groupes de personnes

Les mêmes techniques peuvent s’appliquer en organisant des groupes de discussion entre personnes ayant la position A et des groupes de discussion entre personnes ayant la position B.

2.5. Avertissements

Savoir quand s’arrêter et comment le faire

On devrait envisager d’arrêter une médiation quand :

- on n’a plus assez d’énergie ou on se sent fatigué·e,

- on sent que le conflit est trop grave pour être géré de cette façon (demander conseil au groupe de réflexion dans ce cas),

- on se sent dans une impasse (demander conseil au groupe de réflexion dans ce cas),

- une personne ne nous fait plus confiance ou même nous demande de ne plus être médiateur·ice du conflit,

- on commence à ne plus être impartial·e.

Ce n’est pas facile d’arrêter une médiation car il faut trouver du relais. Pour cela, on devrait :

- prévenir que l’on va arrêter d’être médiateur·ice,

- demander aux parties si elles veulent continuer avec un·e autre médiateur·ice et si elles ont une idée de qui,

- avec l’accord des parties, demander à cette personne si elle est d’accord pour relayer et lui transmettre toutes les informations que l’on a.

Rester impartial·e

C’est loin d’être facile d’être impartial·e : on ne le sera jamais complètement. L’important est d’essayer au maximum d’agir de manière impartiale et de ne pas exprimer son opinion. Pour éviter de devenir partial·e, on pourra essayer de se mettre à la place de chacun·e des membres du conflits plutôt que d’être dans le jugement.

Ne pas refuser la conflictualité

Les conflits font partie des rapports humains et sont importants. Essayer de dédramatiser ou de minimiser les conflits est une erreur. Il faut au contraire respecter l’existence de ces conflits et essayer de trouver des moyens de cohabitation. Quelques fois, des personnalités sont incompatibles et ne pourront jamais devenir ami·es. Cela n’empêche pas pour autant qu’elles fassent partie d’un même collectif.

Abus de pouvoir

Un médiateur ou une médiatrice peut détenir des informations confidentielles. Ces informations confèrent un pouvoir considérable qu’il s’agit de ne pas utiliser pour son intérêt. Dans certains cas, on peut choisir de divulguer les informations obtenus. Cependant cela doit être fait uniquement dans des cas extrêmes car cela trahit la parole que l’on a donnée sur la confidentialité en début de médiation.

Conflits graves

La médiation ne concerne que les conflits légers. En cas de conflits graves, on devrait s’orienter vers un autre type de prise en charge du conflit. Attention cependant car la gravité d’un conflit dépend du ressenti des personnes impliquées. Si les personnes impliquées ont le sentiment que leur conflit peut être résolu uniquement en discutant, c’est leur droit même si les faits nous semblent graves. On pourra cependant demander confirmation au groupe de réflexion si on a un doute.

Par exemple, il est probablement temps de penser à sortir d’une médiation discrète si des personnes envisagent une expulsion d’un lieu collectif.

Transition vers un autre type de prise en charge du conflit

Si le conflit perdure ou si le conflit semble être trop grave pour être géré selon des techniques de médiation (confidentialité, impartialité et non-intervention notamment), il faudra penser à changer de techniques. Chaque conflit sérieux est unique et il faudra réfléchir avec le groupe de réflexion à comment procéder.

2.6. Autres techniques pour faciliter la communication

Les petits conflits qui sont susceptibles de faire l’objet de médiations sont souvent liés à des problèmes de communication.

Au sein d’un collectif, on peut avoir d’autres techniques pour éviter que les ressentiments, les émotions négatives restent des non-dits : moments dits « vide-sac » où l’on parle de nos ressentiments de la semaine, équipes d’écoute, etc. Quelques fois, on a pas tant besoin de régler un conflit léger avec une autre personne que de juste sortir sa frustration par exemple pendant un moment d’écoute.

3. La prise en charge des agressions

Chaque agression est unique et il n’y aura pas de protocoles parfaits pour chaque situation. On ne gérera évidemment pas de la même manière un viol, une situation de harcèlement et un conflit qui en vient à la bagarre avec blessures. Il faudra donc s’adapter. On peut cependant donner quelques pistes. Ces pistes peuvent aussi être utilisées dans le cas de conflits sérieux qui impliquent tout le collectif et qui ne peuvent être pris en charge via une médiation neutre et impartiale

Quand il y a une agression, l’objectif principal est de soutenir les personnes agressées. Un deuxième objectif est d’accompagner les personnes agresseuses pour qu’ielles reconnaissent la gravité de leurs actes et, si cela semble nécessaire, entament un processus de changement.

3.1. Agressions au Carnet

On ne reviendra pas en détails dans cette brochure sur des agressions ayant eu lieu au Carnet. De nombreux textes ont déjà été écrits sur le sujet et cela demanderait un énorme travail de recherche et d’écriture collective pour que différents points de vue sur chacun de ces conflits ait droit à la parole.

En tout cas, les agressions ont fortement impacté l’ambiance sur la Zad et ont marqué les personnes y vivant. Il est quasiment impossible de ne pas s’impliquer émotionnellement dans des situations d’agressions ou d’agressions sexuelles ayant lieu entre des personnes que l’on rencontre régulièrement.

À la Zad du Carnet, il n’y avait pas de cloisonnement de ces conflits à des petits groupes et les ragots voyageaient à grande vitesse sur la Zad (on parlait de « Radio Zad »). Dès que deux personnes se disputaient, toute la Zad pouvait être au courant extrêmement rapidement. Certains conflits ont pu être le centre de la plupart des discussions se déroulant sur zone (discussions informelles avec tes ami.es, pendant le repas, pendant la vigie, etc.) durant plusieurs jours ou même plusieurs semaines.

Citons quelques exemples d’agressions à la Zad du Carnet.

Une expulsion a été décidée en mixité choisie en octobre suite à une situation d’agression sexuelle. Cette expulsion a fait ensuite l’objet de nombreuses discussions et des réflexions ont été engagées autour la justice sur zone et sur les agressions liées à des oppressions systémiques.

Suite à ces réflexions, une boîte à outils a été proposée en petit groupe dans le cas d’agressions liées à des oppressions systémiques. Cette boîte à outils prévoyait d’utiliser le terme de riposte plutôt que celui plus neutre et symétrique de prise en charge du conflit et des groupes en non-mixité pouvaient jouer un rôle important pour déterminer ce qu’il fallait faire. Cette boîte à outils a été peu utilisée par la suite pour diverses raisons (non-transmission d’informations, renouvellement des personnes, oubli, etc.). Les conseils présents dans cette brochure ont été écrits en partie suite à des discussions avec les personnes ayant élaboré cette boîte à outils.

Une situation de harcèlement a abouti en décembre à l’expulsion d’une personne. Deux textes ont été écrits à ce sujet : Zad de merde¹ par la personne harcelée suite à son départ de la zone et Pistes pour la gestion de conflits à l’échelle collective² suite à l’expulsion.

Une autre agression sexuelle a fait l’objet de textes parus sur Internet comme la place de la femme et des minorités de genre en milieu anti-autoritaire³.

Un groupe de personnes MINT (Meuf Intersexes, Non-binaires, Trans) a écrit également un texte parlant de différentes agressions sexuelles ayant eu lieu sur la Zad : Zad et violences patriarcales⁴.

3.2. Pistes pour les agressions

Soutenir la personne agressée, accompagner la personne agresseuse

De nombreuses ressources sont disponibles dans la brochure « Jour après jour, violences entre proches » sur ces questions.

Prise en charge de conflits en groupe de mixité choisie

Dans certains cas d’oppressions ou agressions liées à des oppressions systémiques, une prise en charge du conflit peut être réalisée par un groupe en mixité choisie (par exemple de genre ou de race). On pourra aussi aller chercher des retours d’expérience dans la littérature selon l’oppression systémique. Par exemple, de nombreux écrits féministes parlent de gestion de conflits liés à des agressions sexuelles. Attention cependant à ne pas faire porter toute la charge émotionnelle

Ne pas agir seul.e ni en groupe affinitaire

Si on agit seul.e ou en groupe affinitaire, on risque de manquer de diversités d’opinions et donc de commettre des erreurs de jugement et de prendre trop de pouvoir.

Essayer d’en apprendre le plus possible sur l’historique du conflit

Pour pouvoir réfléchir à comment procéder, il faut avoir des éléments clairs et non flous. Fouiller le passé pour aller plus en arrière que la situation actuelle peut être utile.

Prendre le temps de la réflexion

Une situation d’agression n’est jamais évidente à prendre en charge. Il va falloir réfléchir en essayant d’éviter d’avoir des personnes émotionnellement trop impliquées dans le conflit présentes. Encourager la liberté d’opinion et de ton tout en faisant attention à ce qui est dit et sans avoir peur de faire du mal à des gens, c’est permettre à la réflexion de s’effectuer. Cependant attention à l’attentisme car une question importante et urgente se pose de suite : y a-t-il un risque que le conflit s’aggrave ou qu’une situation d’agression se reproduise ?

Impliquer les proches des membres du conflit

On essayera d’organiser des groupes de soutien pour les membres du conflit. On préférera le terme de groupe d’accompagnement pour la personne agresseuse au terme de groupe de soutien.

Annoncer publiquement l’existence de la gestion d’une agression et qui travaille dessus

Il est souvent utile de désigner publiquement qui a accepté de travailler sur la gestion d’une agression : cela permet de centraliser les informations et d’éviter trop d’initiatives individuelles non coordonnées.

Annoncer publiquement une partie des faits

Selon les cas, on pourra choisir de rendre le conflit anonyme ou public, de donner l’intégralité des faits ou une partie, etc.

S’intéresser aux histoires personnelles des personnes

Sans minimiser la responsabilité ou la gravité, le passif et les oppressions subies par des membres du conflit peuvent permettre de comprendre certaines parts du conflit. Attention à ne pas reproduire un schéma oppressif (sexiste, raciste, classiste, toxicophobe, transphobe psychophobe, validiste …) dans le cadre de la prise en charge d’un conflit.

Prendre en compte les spécificités du collectif et du lieu

Selon les contextes, un lieu de lutte peut ne pas être adapté pour être un lieu de soin. Par exemple, si il est difficile d’avoir des moments calmes sans pression (policière ou autre). Il faudra peut-être organiser un endroit spécifique à l’extérieur du lieu collectif pour les personnes souhaitant se reposer.

Faire des bilans d’avancement

Pour être sur.es que l’on est pas en train de laisser pourrir la situation, il vaut mieux se revoir régulièrement pour faire le point de ce qu’on a fait, partager les informations, déterminer ce qu’il faudrait faire et qui le fait.

3.3. Avertissements

Ne pas remettre en cause la parole de la victime tout en cherchant à avoir des faits concrets pour réfléchir

Notre société a l’habitude de douter des paroles des victimes. Il faudra lutter contre cette tendance que l’on a apprise socialement. Cependant attention à ne pas sacraliser la parole de la victime et à lui demander quand même des faits concrets pour déterminer comment agir. Dans un collectif, la victime n’est pas la seule personne qui doit déterminer comment on doit gérer le conflit ; il est important que d’autres personnes s’impliquent pour aider à prendre les bonnes décisions.

Écouter ses limites pour éviter le burn out ; organiser des relais. Être réalistes sur nos capacités. Appeler du soutien.

Est-on vraiment capables actuellement de gérer ce conflit ? Si la réponse vous semble être non, il est temps de réfléchir à comment s’en sortir sans finir en burn out.

Déterminer quand on a échoué, savoir s’arrêter.

Quand on se rend compte lors des bilans d’avancement que rien ne bouge, il est peut-être temps d’acter publiquement l’échec de la gestion de conflits et d’expliquer aux autres ce qu’on a tenté et pourquoi on pense que cela n’a pas marché.

Se perdre dans l’accompagnement de l’agresseur.se et oublier la victime.

Dans une situation idéale, il faudrait accompagner les agresseur.ses en les aidant à changer. On a cependant pas toujours l’énergie pour le faire et la priorité reste de soutenir la victime.

Ne pas impliquer assez de monde dans la gestion de conflits ; garder trop d’informations confidentielles

Essayer de tout faire en petits groupes, cela peut être plus efficace pour le partage d’informations et la coordination. Mais cela pose de nombreux risques : prises de pouvoirs, fatigue, erreurs, etc. Souvent il vaut mieux partager des informations claires à tout le monde plutôt que de laisser des rumeurs se propager. Cela encouragera d’autres personnes à aider.

Ne pas minimiser ou légitimer l’agression lors de l’accompagnement de l’agresseur.se.

L’accompagnement d’un.e agresseur.se surtout par des proches n’est pas évident à faire. Il est important de ne jamais créer de complicité via la minimisation ou la légitimation de l’agression. L’accompagnement devrait être bienveillant tout en restant ferme sur certains points.

Savoir accepter les non-solutions radicales quand on a pas le choix (expulsions, internement en hôpital psychiatrique, etc.).

Comme on n’est pas dans une situation idéale tout le temps, il va falloir quelques fois accepter des non-solutions que l’on regrette. Accepter l’échec, c’est aussi permettre de sauver les meubles en n’échouant pas sur toute la ligne.

Suivre les personnes qui s’éloignent physiquement.

Quand les personnes s’éloignent, on a tendance à les oublier. Une victime a quelques fois besoin de changer d’air, cela n’est pas pour ça qu’il faut la laisser sans groupe de soutien. Quelqu’un qui va en hôpital psychiatrique a besoin d’un réseau de soutien pour l’aider à en sortir, etc. On peut aussi essayer de continuer à accompagner les agresseur·euses qui partent de la zone. Cela peut être complexe à distance.

Trop politiser un conflit

Les conflits peuvent avoir une dimension politique qu’il est important de prendre en compte. Cependant attention à ne pas aller dans l’excès inverse⁵ en ne réfléchissant que selon l’angle politique et en oubliant le caractère unique du conflit en cours.

4. Quelques ressources utiles

- Accounting for ourselves- Sortir de l’impasse autour des agressions et des abus dans les milieux anarchistes. Si vous avez trouvé la partie parlant des conflits graves de cette brochure trop légère, consultez cette brochure. Elle approfondit la question des agressions en pointant les problèmes récurrents que l’on rencontre et en détaillant quelques pistes. Elle est disponible sur infokiosques.net.

- Jour après jour, violences entre proches. En commençant par quelques cas concrets, cette brochure parle des situations de violence. Elle détaille comment soutenir concrètement une personne victime d’une agression et ce qu’on peut tenter pour accompagner un·e agresseur·euse dans un processus de changement et de réparation. Elle est disponible sur infokiosques.net.

- L’autogestion c’est pas de la tarte. Cette brochure aborde de nombreuses thématiques que l’on peut se poser dans un groupe de squatteur·euses de manière claire et synthétique. Cela va de la communication des sentiments à comment se débarrasser des chef·fes en passant par les différents formats de discussions. Elle est disponible sur le site Internet du collectif l’ayant écrit : garas.free.fr

- Micropolitique des groupes – pour une écologie des pratiques collectives. Ce livre souhaite participer à créer une culture des précédents sur les groupes, leurs pratiques, leurs façons de s’organiser, leurs points de tensions. Si vous vous posez des questions suite à la dissolution d’un collectif dans un conflit, ce livre vous parlera probablement. Il est disponible sur Internet https://micropolitiques.collectifs.net.

- Comment traverser une crise. On s’est largement inspiré·es de cette brochure du projet Icarus pour la première partie de la brochure sur la désescalade. Elle est disponible sur le site du projet Icarus.

- Soutenir une survivante d’agression sexuelle disponible sur infokiosques.net.

Crédits des images :

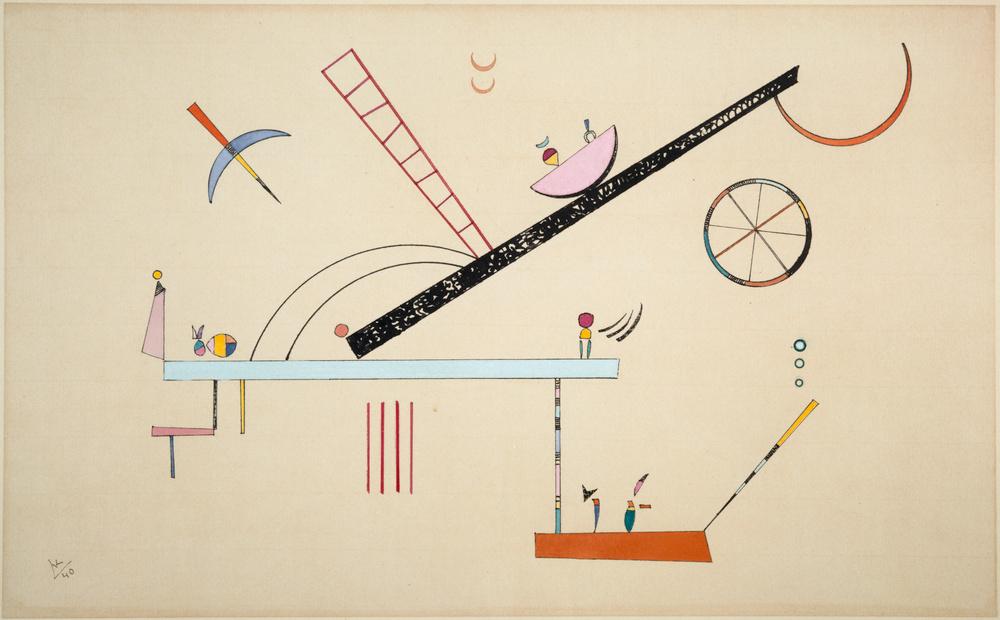

Sans titre (1940), par Vassily Kandinsky, domaine public

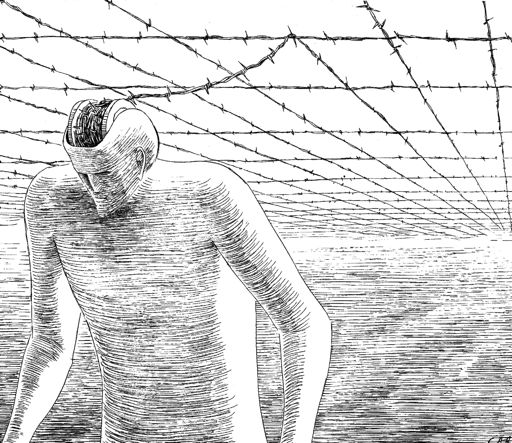

Illustration de Sans Remède n°4

Les conflits font partie intégrante de la complexité des relations humaines. Si on souhaite qu’un collectif arrive à fonctionner sans que les conflits interpersonnels ne prennent une dimension trop importante, l’autoformation en gestion de conflits est primordiale. Des expériences récentes de conflits sur la Zad du Carnet nous ont amenés à compiler quelques ressources, différents conseils et des avertissements.

Boîte à outils de la Zad du Carnet

Pas de copyright, reproduction vivement conseillée

¹ https://nantes.indymedia.org/articles/54252

³ https://blogs.mediapart.fr/pomme-puis-alma-je-suis-lola/blog/290121/la-place-de-la-femme-et-des-minorites-de-genre-en-milieu-anti-autoritaire-partie-2

⁴ https://zadducarnet.org/index.php/2021/04/01/zad-et-violences-patriarcales/

⁵ On pourra lire les Chroniques du bord de l’amer sur Infokiosques pour avoir une vision glacante de la surpolitisation de certains conflits.